Все, что вам нужно знать, когда Mac заражен новым вредоносным ПО Silver Sparrow (09.14.25)

Если вы считаете, что ваш Mac защищен от вредоносных программ, подумайте еще раз. Авторы вредоносных программ научились эксплуатировать уязвимости различных платформ, в том числе macOS. Это очевидно из предыдущих заражений вредоносным ПО, нацеленных на Mac, включая вредоносное ПО Shlayer и вредоносное ПО Top Results.

Что такое вредоносное ПО для macOS Silver Sparrow?Недавно исследователи безопасности Red Canary, Malwarebytes и VMware Carbon Black выяснили, обнаружил новое вредоносное ПО для macOS, заразившее более 40 000 компьютеров Mac по всему миру. Эта новая угроза называется Серебряный воробей. По данным Malwarebytes, вредоносная программа распространилась в 153 странах, при этом наибольшая концентрация в США, Великобритании, Канаде, Франции и Германии. Неясно, сколько из этих 40 000 компьютеров Mac M1, и мы не знаем точно, как выглядит распределение.

Исследователи отметили, что даже несмотря на то, что Silver Sparrow представляет достаточно серьезную угрозу для зараженного устройства, он не проявляет вредоносного поведения, которое часто ожидается от распространенного рекламного ПО для macOS. Это делает вредоносное ПО еще более загадочным, поскольку эксперты по безопасности понятия не имеют, для чего оно было разработано.

Однако исследователи заметили, что вредоносное ПО оставалось готовым доставить вредоносную полезную нагрузку в любое время. После расследования штамм вредоносного ПО Silver Sparrow для macOS никогда не доставлял вредоносные данные на зараженные устройства, но они предупредили затронутых пользователей Mac, что он по-прежнему представляет значительные риски, несмотря на свое бездействующее поведение.

Хотя исследователи не наблюдали, как Silver Sparrow доставляет дополнительные вредоносные данные, его совместимость с чипом M1, глобальный охват, высокий уровень заражения и операционная зрелость делают Silver Sparrow достаточно серьезной угрозой. Эксперты по безопасности также обнаружили, что вредоносное ПО для Mac совместимо с процессорами Intel и Apple Silicon.

Вот приблизительный график эволюции вредоносного ПО Silver Sparrow:

- август 18, 2020: Создан домен обратного вызова api.mobiletraits [.] Com для вредоносного ПО версии 1 (версия не M1)

- 31 августа 2020 г .: Вредоносное ПО версии 1 (не-M1 версии) отправлено в VirusTotal

- 2 сентября 2020 г .: файл version.json, замеченный при выполнении вредоносной программы версии 2, отправлен в VirusTotal

- 5 декабря 2020 г .: домен обратного вызова вредоносной программы версии 2 (версия M1) создан api.specialattributes [.] com создан

- 22 января 2021 г .: файл PKG версии 2 (содержащий двоичный файл M1) отправлен в VirusTotal

- 26 января 2021 г .: Red Canary обнаруживает вредоносное ПО Silver Sparrow версии 1

- 9 февраля 2021 г. Red Canary обнаруживает вредоносное ПО Silver Sparrow версии 2 (версия M1)

Фирма по безопасности Red Canary обнаружила новое вредоносное ПО, которое нацелено на компьютеры Mac, оснащенные новыми процессорами M1. Вредоносная программа называется Silver Sparrow и использует Javascript API установщика macOS для выполнения команд. Вот что вам нужно знать.

Никто не знает наверняка. Однажды на Mac Silver Sparrow подключается к серверу раз в час. Исследователи безопасности обеспокоены тем, что он может готовиться к серьезной атаке.

Компания по безопасности Red Canary полагает, что, хотя Silver Sparrow к настоящему моменту уже доставил вредоносную нагрузку, она может представлять довольно серьезную угрозу. p>

Вредоносная программа стала заметной, поскольку работает на чипе Apple M1. Это не обязательно означает, что злоумышленники специально нацелены на компьютеры Mac M1, скорее это говорит о том, что могут быть заражены как компьютеры Mac M1, так и компьютеры Intel Mac.

Известно, что зараженные компьютеры связываются с сервером раз в час. , так что это может быть некоторая форма подготовки к серьезной атаке.

Вредоносная программа использует Javascript API установщика Mac OS для выполнения команд.

Служба безопасности пока не может определить, как команды ведут к чему-либо еще, и, таким образом, до сих пор неизвестно, в какой степени Серебряный Воробей представляет угрозу. Тем не менее, компания по безопасности считает, что вредоносное ПО является серьезным.

Со стороны Apple компания отозвала сертификат, используемый для подписи пакета, связанного с вредоносным ПО Silver Sparrow.

Несмотря на нотариальные услуги Apple, разработчики вредоносного ПО для macOS успешно нацелены на продукты Apple, в том числе на те, которые используют новейшие чипы ARM, такие как MacBook Pro, MacBook Air и Mac Mini.

Apple утверждает, что имеет «отраслевые» лидирующий »механизм защиты пользователей существует, но угроза со стороны вредоносных программ продолжает появляться.

Действительно, похоже, что злоумышленники уже опередили игру, нацеливаясь на микросхемы M1 в их младенчестве. И это несмотря на то, что многие законные разработчики не перенесли свои приложения на новую платформу.

Вредоносное ПО Silver Sparrow для macOS поставляет двоичные файлы для Intel и ARM, использует AWS и Akamai CDN.

Исследователи объяснили Сильвер Операции Sparrow в сообщении блога «Обрезка крыльев Silver Sparrow: уничтожение вредоносного ПО для macOS до того, как оно взлетит».

Новое вредоносное ПО существует в двух двоичных файлах: объектный формат Mach для процессоров Intel x86_64 и Mach-O двоичный файл, разработанный для компьютеров Mac M1.

Вредоносная программа для macOS устанавливается с помощью пакетов установщика Apple с именами «update.pkg» или «updater.pkg».

Архивы включают код JavaScript, который запускается до выполнения сценария установки, предлагая пользователю разрешить программа, «определяющая, можно ли установить программное обеспечение».

Если пользователь соглашается, код JavaScript устанавливает сценарий с именем verx.sh. Прерывание процесса установки на этом этапе бесполезно, поскольку система уже заражена, согласно Malwarebytes.

После установки скрипт каждый час связывается с сервером управления и контроля, проверяя наличие команд или исполняемых файлов. / p>

Центр управления и контроля работает на инфраструктуре Amazon Web Services (AWS) и сети доставки контента Akamai (CDN). Исследователи заявили, что использование облачной инфраструктуры затрудняет блокировку вируса.

Удивительно, но исследователи не обнаружили развертывания конечной полезной нагрузки, что сделало конечную цель вредоносного ПО загадкой.

Они отметили, что, возможно, вредоносная программа ожидала выполнения определенных условий. Точно так же он мог бы обнаружить, что за ним наблюдают исследователи безопасности, тем самым избегая развертывания вредоносной полезной нагрузки.

При запуске двоичные файлы Intel x86_64 выводят «Hello World», а двоичные файлы Mach-O отображают «Вы сделали это. ! »

Исследователи назвали их« двоичными файлами сторонних наблюдателей », потому что они не проявляли вредоносного поведения. Кроме того, вредоносное ПО для macOS имеет механизм самоудаления, расширяя его возможности скрытности.

Однако они отметили, что функция самоудаления никогда не использовалась ни на одном из зараженных устройств. Вредоносная программа также ищет URL-адрес img, с которого она была загружена после установки. Они утверждали, что разработчики вредоносных программ хотели отследить, какой канал распространения был наиболее эффективным.

Исследователи не смогли выяснить, как было доставлено вредоносное ПО, но возможные каналы распространения включают поддельные обновления флэш-памяти, пиратское программное обеспечение, вредоносную рекламу или законные приложения.

Киберпреступники определяют правила своих атак, и это нам предстоит защищаться от их тактики, даже если эта тактика не совсем ясна. Так обстоит дело с Silver Sparrow, недавно обнаруженным вредоносным ПО для macOS. В настоящее время, похоже, это не так уж и много, но может дать представление о тактике, от которой мы должны защищаться.

Технические характеристики вредоносной программы Silver Sparrow

Согласно исследованию исследователей, существует две версии вредоносного ПО Silver Sparrow, называемые «версия 1» и «версия 2».

Вредоносное ПО версии 1

- Имя файла: updater.pkg (установочный пакет для v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Вредоносная программа версии 2

- Имя файла: обновление .pkg (установочный пакет для версии 2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Помимо изменения URL-адресов для загрузки и комментариев к скриптам, две версии вредоносного ПО имели только одно существенное различие. Первая версия включала двоичный файл Mach-O, скомпилированный только для архитектуры Intel x86_64, в то время как вторая версия включала двоичный файл Mach-O, скомпилированный для архитектур Intel x86_64 и M1 ARM64. Это важно, поскольку архитектура M1 ARM64 является новой, и для новой платформы было обнаружено очень мало угроз.

Скомпилированные двоичные файлы Mach-O, похоже, ничего не делают, поэтому их называют «сторонними наблюдателями». двоичные файлы ».

Как распространяется Silver Sparrow?Согласно отчетам, многие угрозы для macOS распространяются через вредоносную рекламу в виде отдельных автономных установщиков в форме PKG или DMG, маскирующихся под законное приложение, такое как Adobe Flash Player, или как обновления. Однако в этом случае злоумышленники разделили вредоносное ПО в двух разных пакетах: updater.pkg и update.pkg. Обе версии используют одни и те же методы выполнения, отличаясь только компиляцией двоичного файла стороннего наблюдателя.

Уникальность Silver Sparrow заключается в том, что его установочные пакеты используют JavaScript API установщика macOS для выполнения подозрительных команд. Хотя некоторые легитимные программы также делают это, вредоносное ПО делает это впервые. Это отклонение от поведения, которое мы обычно наблюдаем в вредоносных установщиках macOS, которые обычно используют сценарии до или после установки для выполнения команд. В случаях до и после установки установка генерирует определенный шаблон телеметрии, который выглядит следующим образом:

- Родительский процесс: package_script_service

- Процесс: bash, zsh, sh, Python, или другой интерпретатор

- Командная строка: содержит предустановку или постинсталляцию

Этот шаблон телеметрии сам по себе не является надежным индикатором злонамеренности, поскольку даже легитимное программное обеспечение использует сценарии, но он надежно идентифицирует установщиков, использующих сценарии до и после установки в целом. Silver Sparrow отличается от того, что мы ожидаем увидеть от вредоносных установщиков macOS, тем, что включает команды JavaScript в XML-файл определения распространения файла пакета. Это создает другой шаблон телеметрии:

- Родительский процесс: установщик

- Процесс: bash

Как и в случае сценариев до и после установки, этого шаблона телеметрии недостаточно для выявления вредоносного поведения самостоятельно. Сценарии до и после установки включают аргументы командной строки, которые подсказывают, что на самом деле выполняется. Вредоносные команды JavaScript, с другой стороны, запускаются с использованием законного процесса установщика macOS и очень мало видят содержимое установочного пакета или то, как этот пакет использует команды JavaScript.

Мы знаем, что вредоносное ПО был установлен через установочные пакеты Apple (файлы .pkg) с именем update.pkg или updater.pkg. Однако мы не знаем, как эти файлы были доставлены пользователю.

Эти файлы .pkg включали код JavaScript, таким образом, чтобы код запускался в самом начале, до того, как действительно начнется установка. . Затем пользователя спросят, хотят ли они разрешить запуск программы, «чтобы определить, можно ли установить программное обеспечение».

Установщик Silver Sparrow сообщает пользователю:

«Этот пакет запустит программу, чтобы определить, можно ли установить программное обеспечение».

Это означает, что если вы нажмете «Продолжить», но затем передумаете и выйдите из установщика, он было бы слишком поздно. Вы уже были бы заражены.

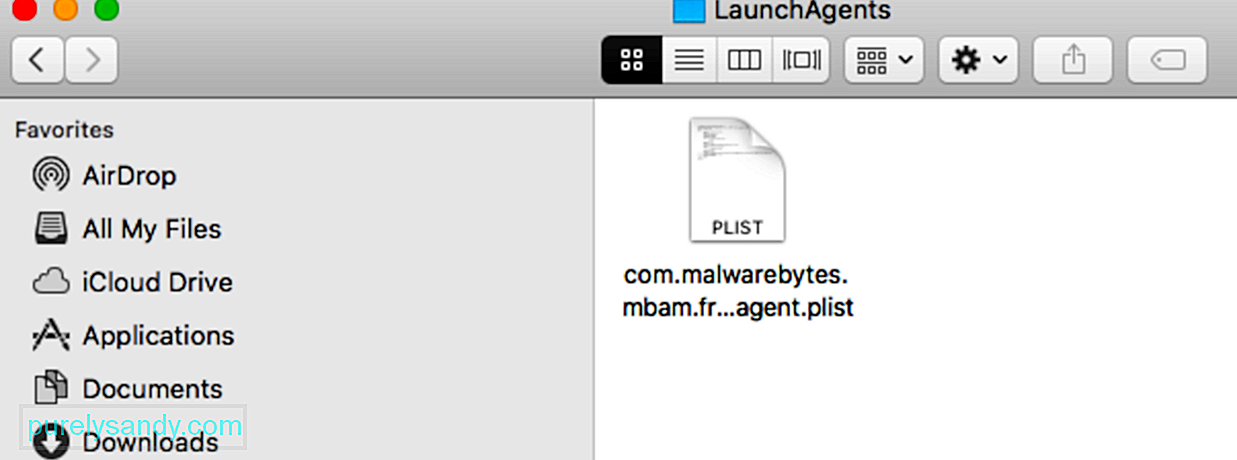

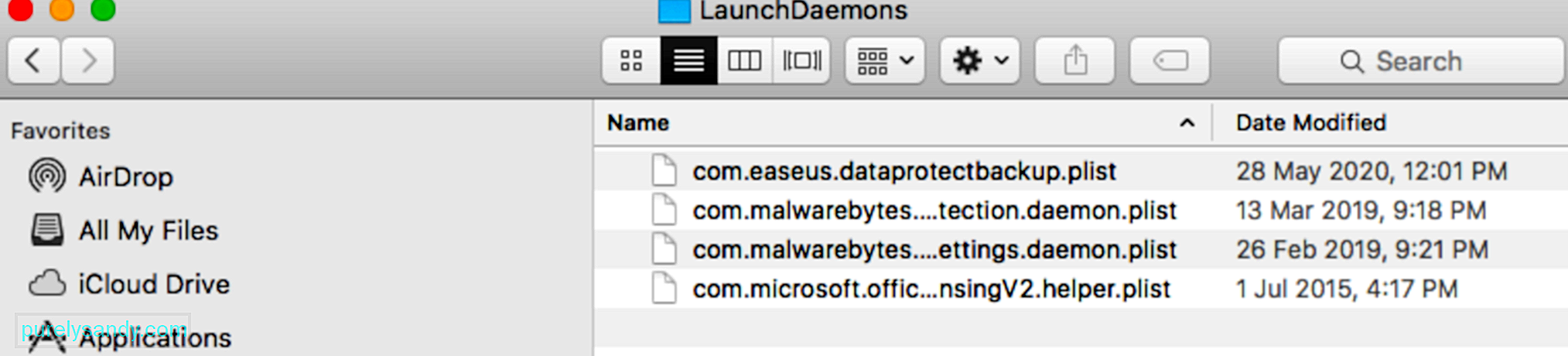

Еще одним признаком злонамеренной активности был процесс PlistBuddy, создающий агент LaunchAgent на вашем Mac.

Агенты LaunchAgents позволяют указать launchd, системе инициализации macOS для периодического или автоматического выполнения задач. Они могут быть написаны любым пользователем на конечной точке, но обычно они также выполняются от имени пользователя, который их записывает.

Существует несколько способов создания списков свойств (plists) в macOS, и иногда хакеры используют разные методы для достижения своих целей. Один из таких способов - использовать PlistBuddy, встроенный инструмент, который позволяет создавать различные списки свойств на конечной точке, включая LaunchAgents. Иногда хакеры обращаются к PlistBuddy, чтобы установить настойчивость, и это позволяет защитникам легко проверять содержимое LaunchAgent с помощью EDR, потому что все свойства файла отображаются в командной строке перед записью.

В Silver Sparrow. В данном случае это команды, записывающие содержимое списка:

- PlistBuddy -c «Добавить: строка метки init_verx» ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Добавить: RunAtLoad bool true» ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Добавить: StartInterval integer 3600» ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Добавить: массив ProgramArguments» ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Добавить: ProgramArguments: 0 string '/ bin / sh'» ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Добавить: ProgramArguments: 1 string -c» ~ /Library/Launchagents/init_verx.plist

XML-файл LaunchAgent Plist будет иметь следующий вид:

Метка

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

«~ / Library / Application \ Support / verx_updater / verx. sh ”[временная метка] [данные из plist загружены]

Silver Sparrow также включает проверку файлов, которая вызывает удаление всех механизмов сохранения и сценариев путем проверки наличия ~ / Library /._ ins на диске. Если файл присутствует, Silver Sparrow удаляет все его компоненты с конечной точки. Хэши, полученные от Malwarebytes (d41d8cd98f00b204e9800998ecf8427e), указывают на то, что файл ._insu был пуст.

если [-f ~ / Library /._ ins]

то

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

В конце установки Silver Sparrow выполняет две команды обнаружения для создания данных для запроса HTTP POST curl, указывающего, что установка произошла. Один извлекает системный UUID для создания отчетов, а второй находит URL-адрес, используемый для загрузки исходного файла пакета.

Выполняя запрос sqlite3, вредоносная программа находит исходный URL-адрес, с которого была загружена PKG, что дает киберпреступникам идея успешных каналов сбыта. Обычно мы наблюдаем этот вид активности с вредоносным рекламным ПО в macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'выберите LSQuarantineDataURLString из LSQuarantineEvent, где LSQuarantineDataURLString, например, «[отредактировано]» > Как удалить вредоносную программу Silver Sparrow с Mac

Apple быстро предприняла шаги по переопределению сертификатов разработчиков, которые позволили установить вредоносное ПО Silver Sparrow. Поэтому дальнейшая установка будет невозможна.

Клиенты Apple обычно защищены от вредоносных программ, поскольку все программное обеспечение, загружаемое за пределами Mac App Store, необходимо нотариально заверить. В этом случае кажется, что создатели вредоносных программ смогли получить сертификат, который использовался для подписи пакета.

Без этого сертификата вредоносное ПО больше не сможет заразить другие компьютеры.

Другой способ обнаружения Серебряного Воробья - поиск индикаторов, подтверждающих, имеете ли вы дело с заражением Серебряного Воробья или чем-то еще:

- Ищите процесс, который, похоже, выполняется PlistBuddy в сочетании с командной строкой, содержащей следующее: LaunchAgents и RunAtLoad и true. Эта аналитика помогает найти несколько семейств вредоносных программ для macOS, обеспечивающих постоянство LaunchAgent.

- Найдите процесс, который выглядит как sqlite3, выполняющийся вместе с командной строкой, содержащей: LSQuarantine. Эта аналитика помогает найти несколько семейств вредоносных программ для macOS, которые манипулируют или ищут метаданные для загруженных файлов.

- Ищите процесс, который, похоже, выполняется curl вместе с командной строкой, содержащей: s3.amazonaws.com. Эта аналитика помогает находить несколько семейств вредоносных программ для macOS с использованием корзин S3 для распространения.

Наличие этих файлов также указывает на то, что ваше устройство было взломано с помощью вредоносного ПО Silver Sparrow версии 1 или версии 2. :

- ~ / Library /._ ins (пустой файл, используемый для сигнализации вредоносному ПО о своем удалении)

- /tmp/agent.sh (сценарий оболочки, выполняемый для обратного вызова установки)

- /tmp/version.json (файл, загруженный с S3 для определения потока выполнения)

- /tmp/version.plist (version.json преобразован в список свойств)

Для вредоносного ПО версии 1:

- Имя файла: updater.pkg (пакет установщика для версии 1) или средство обновления (сторонний двоичный файл Mach-O Intel в пакете версии 1).

- MD5: 30c9bc7d40454e501c358f77449071aa или c668003c9c5b1689ba47a431512b03cc [.] com (корзина S3, содержащая version.json для v1)

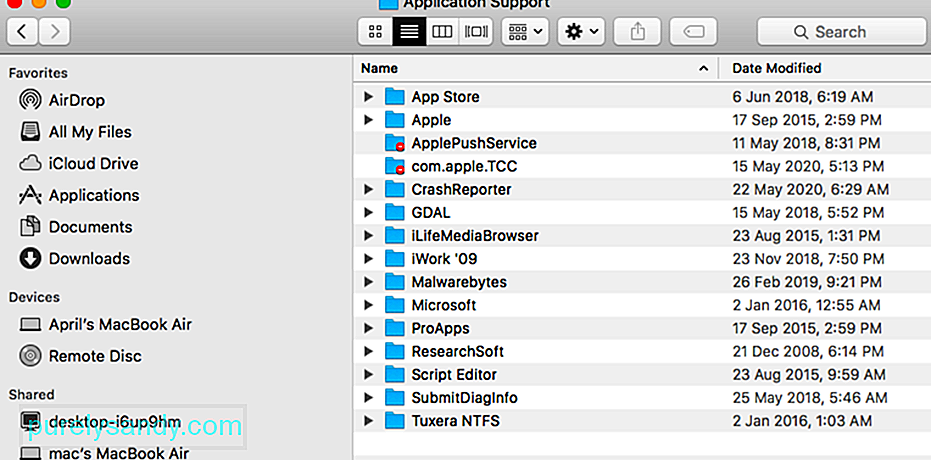

- ~ / Library / Application Support / agent_updater / agent.sh (сценарий v1, который выполняется каждый час)

- / tmp / agent (файл, содержащий окончательную полезную нагрузку v1, если он распространяется)

- ~ / Library / Launchagents / agent.plist (механизм сохранения v1)

- ~ / Library / Launchagents / init_agent.plist (v1 механизм сохранения)

- Developer ID Saotia Seay (5834W6MYX3) - двоичная подпись стороннего наблюдателя v1 отозвана Apple

Для вредоносного ПО версии 2:

- Имя файла: update.pkg (пакет установщика для версии 2) или tasker.app/Contents/MacOS/tasker (двоичный файл стороннего компьютера Mach-O Intel & amp; M1 в версии 2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 или b37026191228fe li>

- s3.amazonaws [.] com (корзина S3, содержащая version.json для v2)

- ~ / Library / Application Support / verx_updater / verx.sh (сценарий v2, который выполняется каждый час)

- / tmp / verx (файл, содержащий окончательную полезную нагрузку v2, если он распространяется)

- ~ / Library / Launchagents / verx.plist (механизм сохранения v2)

- ~ / Library / Launchagents / init_verx.plist (механизм сохранения v2)

- ID разработчика Julie Willey (MSZ3ZH74RK) - Бинарная подпись стороннего наблюдателя v2 отозвана Apple

Чтобы удалить вредоносную программу Silver Sparrow, выполните следующие действия:

1. Сканируйте с помощью программного обеспечения для защиты от вредоносных программ.Лучшей защитой от вредоносных программ на вашем компьютере всегда будет надежное программное обеспечение для защиты от вредоносных программ, такое как Outbyte AVarmor. Причина проста: антивирусное программное обеспечение сканирует весь ваш компьютер, обнаруживает и удаляет любые подозрительные программы, независимо от того, насколько хорошо они скрыты. Удаление вредоносных программ вручную может сработать, но всегда есть шанс что-то пропустить. Хорошая программа защиты от вредоносных программ - нет.

2. Удалите программы, файлы и папки Silver Sparrow.

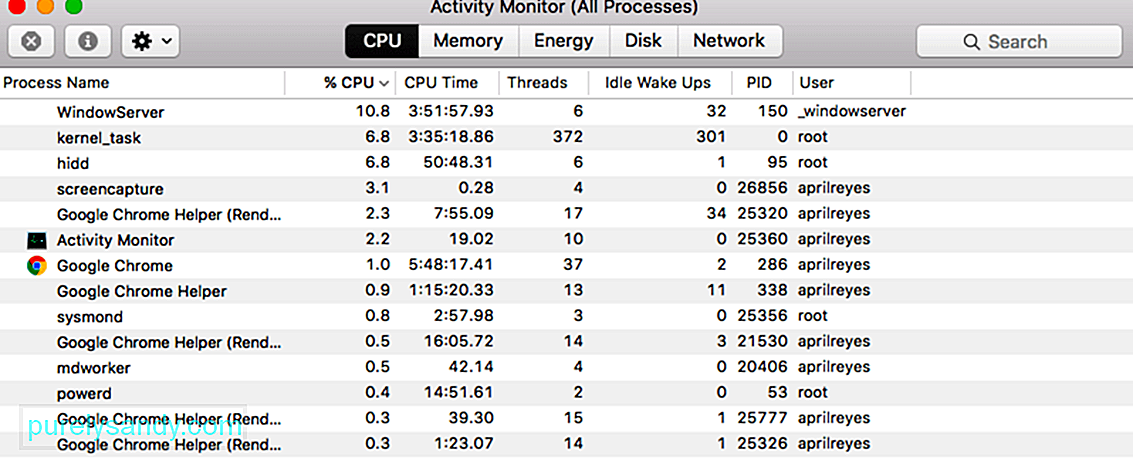

Чтобы удалить вредоносную программу Silver Sparrow на вашем Mac, сначала перейдите в Activity Monitor и завершите все подозрительные процессы. В противном случае вы будете получать сообщения об ошибках при попытке удалить его. Чтобы перейти к монитору активности, выполните следующие действия:

После удаления любых подозрительных программ вам также придется удалить вредоносные программы. файлы и папки. Необходимо предпринять следующие шаги:

После удаления вредоносного ПО вручную с жестких дисков вашего компьютера вам также потребуется удалить все расширения браузера Top Results. Зайдите в Настройки & gt; Расширения браузера, который вы используете, и удалите все расширения, с которыми вы не знакомы. Кроме того, вы можете сбросить настройки браузера по умолчанию, так как это также приведет к удалению всех расширений.

РезюмеВредоносная программа Silver Sparrow остается загадкой, поскольку она не загружает дополнительные данные даже по прошествии длительного времени. Это означает, что мы не имеем представления о том, для чего была разработана вредоносная программа, в результате чего пользователи Mac и эксперты по безопасности не понимают, для чего она предназначена. Несмотря на отсутствие вредоносных действий, наличие вредоносного ПО само по себе представляет угрозу для зараженных устройств. Следовательно, его следует немедленно удалить, а все следы должны быть удалены.

YouTube видео: Все, что вам нужно знать, когда Mac заражен новым вредоносным ПО Silver Sparrow

09, 2025